Установка KVM на Ubuntu 19.04

Вторник, 30 июля 2019 г.Рубрика: *NIX_*BSD сиcтемы -> В помощь сисадмину

Метки: KVM | Ubuntu | Ubuntu server

Просмотров: 11210

Подписаться на комментарии по RSS

Для начало проверяем, наш CPU должен поддерживать технологии VT.

$ egrep -c '(vmx|svm)' /proc/cpuinfo

Если команда вывела 0 или вообще ни чего, то процессор не поддерживает аппаратную виртуализацию

Или

$ apt install cpu-checker $ kvm-okЕсли в результате получили сообщение:

INFO: /dev/kvm exists KVM acceleration can be usedзначит KVM будет работать без проблем. Если же на выходе получили сообщение:

Your CPU does not support KVM extensions KVM acceleration can NOT be usedВы все еще можете запускать виртуальные машины, но без расширений KVM это будет работать намного медленнее. Для версий Cosmic (18.10) или выше, ставим:

$ sudo apt-get install qemu-kvm libvirt-daemon-system libvirt-clients bridge-utils

Опционально, есть есть графическая среда, ставим GUI for KVM (Virtual Machine Manager) графический интерфейс пользователя:

$ sudo apt-get install virt-manager

Добавляем текущию учетную запись в группу Libvirt:

$ sudo adduser `id -un` libvirt

Проверяем:

$ cat /etc/group | grep libvirt

libvirt:x:115:ceval

libvirt-qemu:x:64055:libvirt-qemu

libvirt-dnsmasq:x:116:

После установки вам необходимо повторно войти в систему, члены этой группы могут запускать виртуальные машины.

Проверяем:

$ service libvirtd status

$ virsh list --all

Id Name State

----------------------------------

$

Обсудить

Настройка сети netplan в Ubuntu 18.04 и выше

Вторник, 30 июля 2019 г.Рубрика: *NIX_*BSD сиcтемы -> В помощь сисадмину

Метки: interfaces | Netplan | network | Ubuntu | Ubuntu server | настройка сети | утилита Netplan

Просмотров: 8084

Подписаться на комментарии по RSS

Настройка сети netplan в Ubuntu 18.04 и выше

Пару лет уже не работал с Ubuntu server, но попросили настроить KVM (Kernel-based Virtual Machine), на Ubuntu 19.04 и очень удивился, когда я понял, что настройка сетевых интерфейсов через редактирования файла /etc/network/interfaces уже не работает. Начиная с релиза Ubuntu 17.10, для управления конфигурацией сети используется утилита Netplan. Его конфигурация пишется на языке YAML. И самое главное, что он очень чувствителен к пробелам !!! Файлы конфигурации находятся по пути /etc/netplan/имяфайла.yaml, между каждым блоком когда должно быть + 2 пробела.# This file is generated from information provided by

# the datasource. Changes to it will not persist across an instance.

# To disable cloud-init's network configuration capabilities, write a file

# /etc/cloud/cloud.cfg.d/99-disable-network-config.cfg with the following:

# network: {config: disabled}

network:

version: 2

ethernets:

enp0s3:

addresses: [102.XX.XXX.200/24]

gateway4: 102.XXX.XXX.X00

nameservers:

addresses: [8.8.8.8,8.8.4.4]

dhcp4: noГде:

network: — это блок начало конфигурации.

version: 2 — как я понял версия YAML.

ethernets: — этот блок говорит о том что будем конфигурировать ethernet протокол.

enp0s3: — имя сетевого интерфейса какой будем конфигурировать.

addresses: — установка статического адреса с указанием действующей маски подсети.

gateway4: — установка шлюза для IPv4 (по умолчанию).

nameservers: — установка DNS-серверов, если в доменной сети, то указываем IP адреса контроллеров домена, если без домена, то адрес Вашего маршрутизатора или же публичные DNS: 8.8.8.8, 8.8.4.4 или DNS провайдера.

dhcp4:no (dhcp6 для 6) — отключаем DHCP v4, можно указывать, как no/yes так и true/false.

Применяем:

$ sudo netplan applyЕсли в файле конфигурации присутствует ошибка она будет выведена на консоль и ее нужно исправить т.к. изменения не будут применены.

Талер (Taler, TLR) – первая локальная, белорусская криптовалюта

Понедельник, 26 февраля 2018 г.Рубрика: Майнинг

Метки: Crypto Taler | Taler | Taler Core | TLR | wallet.dat | белорусская криптовалюта | кошелек талера | Крипто Талер | талер

Просмотров: 28912

Подписаться на комментарии по RSS

Очень жаль но проект УМЕР, мир его праху

Талер (Taler, TLR) – первая локальная, белорусская криптовалюта

Талер — это анонимная криптовалюта с открытым кодом, не подверженная девальвации, которую можно использовать для разных целей — от мелких частных расчетов, до накопительной функции и использования в сети белорусских бизнесов-партнеров! Талер основан на технологии блокчейн и алгоритме Lyra2z, то есть является распределённой децентрализованной криптовалютой, не имеющей единого эмиссионного центра и централизованного управления. ● Запуск сети - 13.09.2017 ● PoW алгоритм - Lyra2z ● Эмиссия - 23 333 333 монеты ● Премайн* - 10% ● Время блока - 5 минут ● Вознаграждение - 50 монет TLR ● Mining Hardware - CPU, GPUУстановке кошелька

Качаем- Windows x86

- Windows x64

- Linux

- Mac OS

- >Android

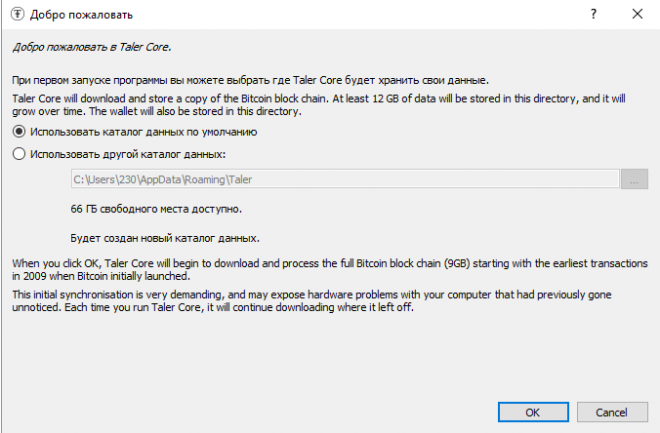

Запускаем и выбираем куда установить:

P.s По умолчанию кошелек устанавливается в (C:\Users\имя пользователя\AppData\Roaming\Taler)

Дальше еще 245 слов

P.s По умолчанию кошелек устанавливается в (C:\Users\имя пользователя\AppData\Roaming\Taler)

Дальше еще 245 словО майнинге для новичков, на примере Monero для процессора (CPU).

Вторник, 9 января 2018 г.Рубрика: Майнинг

Метки: cpu | mining | monero | nanopool | майнинг

Просмотров: 13749

Подписаться на комментарии по RSS

О майнинге Monero на CPU для pool xmr.nanopool.org - майнинг монеро на процессоре.

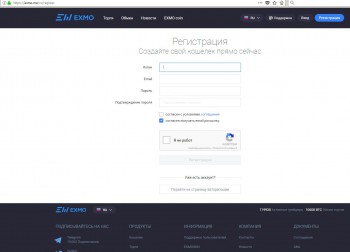

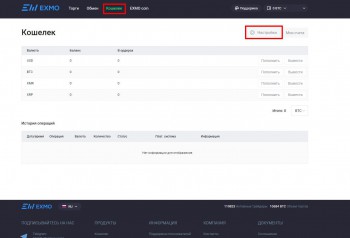

Напишу на своем примере, будет майнинг monero на cpu Intel(R) Core(TM) i5-4440 CPU @ 3.10GHz. Первым делом выберем кошелек для monero. По моему мнению для быстро обмена в реальные деньги и не длительного хранения подойдут биржи, для более длительного уже используем локальный кошелек. Криптобиржу я выбралExmo

, если честно первое что попалась, плюс русский интерфейс и по отзывам довольно не плохая биржа, проста в управлении. Регистрируемся:

Служба профилей пользователей препятствует входу в систему

Понедельник, 15 мая 2017 г.Рубрика: В помощь сисадмину

Метки: вход windows | служба windows | служба профилей пользователей | служба профилей пользователей препятствует

Просмотров: 30911

Подписаться на комментарии по RSS

Служба профилей пользователей препятствует входу в систему.

Что делать если не войти в Windows с ошибкой «Служба профилей пользователей препятствует входу в систему» ?Заходим под Администратором на компьютер, возможно придется делать в безопасном, я все эти действия производил на удаленном компьютере, только зашел с администраторскими правами. Останавливаем службу "Cлужба профилей пользователе", а скорее все придется ее убить: - Диспетчер задач - Процессы - находим Узел службы: локальная система - смотрим ID. Закладка Подробности и убиваем svchost.exe с нашем ID; Потом через Службы запускаем "Cлужба профилей пользователей". Далее запускаем реестр по пути:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\ProfileList

там смотрим нашу ветку, к кому принадлежит ветка можно увидеть в параметре ProfileImagePath, находим нашу кривую, будет пару строк всего, переименовываем ее в:

S-1-5-21-*....bak

Потом пробуем снова зайти под юзвером, должна создаться новая запись.