В помощь сисадмину

Подписаться на эту рубрику по RSS

AWStats – анализируем логи

Среда, 16 марта 2011 г.Рубрика: *NIX_*BSD сиcтемы -> В помощь сисадмину

Метки: Apache | awstats | Debian | ftp | howto | LAMP | linux | log | Ubuntu

Просмотров: 50164

Подписаться на комментарии по RSS

В заметке AWStats прикручиваем анализатор логов для статистики приведен пример по настройке awstat для Apache, под определенный веб-сайт,но awstats умеет просматривать логи не только web,но ftp и mail.

Вот сейчас разберем пример логов для FTP-сервера на базе VsFTPd.

$ cp /etc/awstats/awstats.conf /etc/awstats/awstats.ftp.conf

И изменяем следующие параметры:

# путь до log файла

LogFile="/var/log/vsftpd.log"

# F - For a ftp log file

LogType=F

LogFormat="%time3 %other %host %bytesd %url %other %other %method %other %logname %other %code %other %other"

LogSeparator="\s"

Shell script - ping test

Вторник, 15 марта 2011 г.Рубрика: *NIX_*BSD сиcтемы -> В помощь сисадмину

Метки: ping | script | shell

Просмотров: 36417

Подписаться на комментарии по RSS

Вот попался скрипт для проверки на пинг, для определения доступность удаленного компьютера или сайта, думаю может пригодиться многим для дальнейшей модернизации.

#

!/bin/sh

# -q quiet

# -c nb of pings to perform

ping -q -c5 google.com > /dev/null

if [ $? -eq 0 ]

then

echo "ok"

fi

Я так его немного переделал под свои нужды,работает без проблем

Как проверить Linux-сервер на предмет взлома

Четверг, 10 февраля 2011 г.Рубрика: *NIX_*BSD сиcтемы -> В помощь сисадмину

Метки: chkrootkit | Debian | Linux | netstat | nmap | rkhunter | rootkit | security | Ubuntu

Просмотров: 32847

Подписаться на комментарии по RSS

Как проверить Linux-сервер на предмет взлома, если закрались какие либо подозрения.

Но сразу скажу что все зависит от квалификации злоумышленника и значимости ресурса.

По крайне мере думаю,что для многих это будет полезно и познавательно. Для начало сканируем с другого хоста что у нас открыто из подозрительных открытых портов, при помощи утилиты nmap:

$ nmap -P0 -p 1-65505 XXX.XXX.XXX.XXX (или хост)

Starting Nmap 5.21 ( http://nmap.org )

Nmap scan report for host (XXX.XXX.XXX.XXX)

Host is up (0.0066s latency).

Not shown: 65499 closed ports

PORT STATE SERVICE

21/tcp open ftp

80/tcp open http

111/tcp open rpcbind

443/tcp open https

1723/tcp open pptp

... ...

LogWatch - получем отчёт и анализ о состоянии сервера Linux по почте

Среда, 2 февраля 2011 г.Рубрика: Пакет дня Ubuntu_Debian -> *NIX_*BSD сиcтемы -> В помощь сисадмину

Метки: debian | Linux | log | LogWatch | ubuntu

Просмотров: 28798

Подписаться на комментарии по RSS

Утилита LogWatch анализирует log файлы системы по различным критериям с возможность составления отчёта и отправки его по почте. Утилита построена на модульном принципе, и анализирует не все, а лишь те сервисы, которые указаны в настройках.Более того, можно и самому писать модули для анализа нужных логов. В общем – вещь, полезная.

Ставим:

$ apt-get install logwatch

Теперь переделываем конфиг себя:

$ nano /usr/share/logwatch/default.conf/logwatch.conf

# Папка с логами по умолчанию

LogDir = /var/log/

# Папка для временных файлов, или указываем свою или создаем эту, так как она ни создается

TmpDir = /var/cache/logwatch

При установке утилита прописывает себя в /etc/cron.daily/00logwatch и будет запускаться каждый день. Идем в nano /etc/cron.daily/00logwatch и заремливаем все и добавляем одну строчку:

#execute

/usr/share/logwatch/scripts/logwatch.pl --mailto Электронный@адрес

Настройка VPN сервера Windows 2003

Понедельник, 31 января 2011 г.Рубрика: Архив Itword.net (2007-10) -> Познавательное -> В помощь сисадмину

Метки: microsoft | PPTP | sever Windows | VPN | Windows

Просмотров: 56904

Подписаться на комментарии по RSS

Настройка VPN сервера Windows 2003

Во общем на дня решил разобрать свою файлопомойку/докопомойку - папку "Мусор", куда кидалось все несколько лет подряд, ибо делать было нечего, а руки очень чесались, на глаза попался мне файл описывающий настройку VPN сервера Windows 2003,как подымать в Ubuntu и Debian я описывал в заметке Настройка PPTP в Debian/Ubuntu сервера и клиента, а тут может кому и пригодиться для Windows.

Настройка VPN сервера Windows 2003

PPTP-сервер для защищенного подключения клиентов может быть настроен только на серверных версиях Windows 2000/2003.

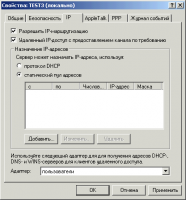

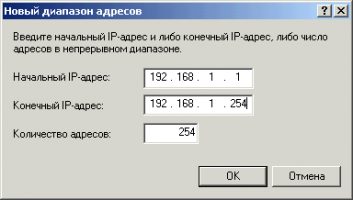

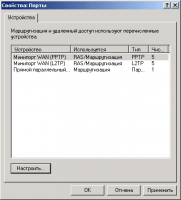

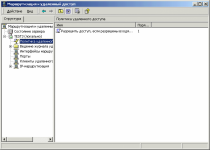

Он настраивается как сервер удаленного доступа (RAS-сервер) в службе RRAS (Маршрутизация и удаленный доступ). Эта справка предназначена для опытных пользователей.

I. Создание VPN сервера.

1. Откройте службу "Маршрутизация и удаленный доступ" и зайдите в свойства сервера.